Van afvinken naar afwegen: wat BIO 2 anders maakt dan BIO 1

Met deze herziening is de BIO uitgegroeid tot hét basisnormenkader voor informatiebeveiliging binnen de overheid. BIO 2 sluit nauwer aan op internationale beveiligingsstandaarden, legt de lat hoger voor verschillende beveiligingsmaatregelen en is expliciet afgestemd op de eisen uit de NIS2-richtlijn. Bovendien maakt BIO 2 onderdeel uit van de verplichtingen uit de Cyberbeveiligingswet (Cbw), waardoor het normenkader niet alleen richting geeft, maar ook steeds meer juridische betekenis krijgt.

De introductie van BIO 2 markeert een belangrijke koerswijziging in hoe de Nederlandse overheid omgaat met informatiebeveiliging. Waar BIO 1 vooral draaide om het naleven van voorgeschreven maatregelen, legt BIO 2 de nadruk op risicogestuurd werken, eigen verantwoordelijkheid en aantoonbare effectiviteit.

Over die verandering is al veel geschreven. Maar wie dagelijks met overheidsorganisaties werkt, ziet dat de praktijk weerbarstiger is dan de theorie. In dit artikel vergelijken we daarom BIO 1 en BIO 2, kijken we naar de praktische uitwerking van BIO 2 en zoomen we dieper in op het onderwerp wachtwoorden.

BIO 1 en BIO 2 in het kort: wat is er veranderd?

BIO 1: duidelijk, maar vooral gericht op compliance

BIO 1 was sterk compliance-gedreven. Het normenkader werkte met vooraf gedefinieerde maatregelen die grotendeels centraal waren bedacht. Organisaties hoefden in veel gevallen niet zelf na te denken over hun risico’s, maar moesten aantonen dat ze bepaalde maatregelen hadden geïmplementeerd.

Dat had voordelen. BIO 1 was relatief makkelijk te volgen en zorgde ervoor dat onderwerpen als wachtwoordgebruik en authenticatie überhaupt op de agenda kwamen. Tegelijkertijd leidde deze aanpak in de praktijk vaak tot afvinkgedrag, zegt Rick Swinkels, Commercial lead (CCO) bij MindYourPass. Maatregelen werden geïmplementeerd “omdat het moest”, niet omdat duidelijk was welk risico ermee werd afgedekt. Organisaties schaften bijvoorbeeld een wachtwoordmanager aan, maar stonden nauwelijks stil bij de vraag of die ook daadwerkelijk werd gebruikt, of het risico daarmee echt werd verkleind en hoe dat gemeten kon worden.

BIO 2: risicogestuurd, contextafhankelijk en wettelijk zwaarder

BIO 2 breekt expliciet met deze aanpak. De kern van de nieuwe BIO is dat de risicoanalyse leidend is. Organisaties moeten zelf inzicht krijgen in hun grootste risico’s, passende maatregelen kiezen en vervolgens aantonen dat die maatregelen effectief zijn. Dit sluit aan bij internationale normen zoals ISO 27001.

Daarnaast is BIO 2 sterker juridisch verankerd, onder meer door de koppeling met NIS2 en de Cyberweerbaarheidswet. Waar BIO 1 in de praktijk weinig consequenties had bij niet-naleving, krijgt BIO 2 meer gewicht door handhaving en bestuurlijke verantwoordelijkheid.

In theorie is dit een volwassenere benadering. In de praktijk vraagt het ook aanzienlijk meer kennis, discipline en meetbaarheid. Beveiliging heeft alleen waarde als maatregelen voortkomen uit daadwerkelijk inzicht in risico’s, zo zegt Rick. “Het gaat er niet om dát je een maatregel neemt, maar of je kunt aantonen welk risico je ermee verkleint en of dat effect ook zichtbaar is,” stelt hij. In die zin is risicogestuurd werken volgens hem een noodzakelijke stap vooruit ten opzichte van het afvinken van vooraf vastgestelde maatregelen.

Een goede risicoanalyse is namelijk geen invuloefening. Ze vraagt om volledig inzicht in processen, data, afhankelijkheden en dreigingen. Ze vereist actuele kennis van aanvalstechnieken, afstemming tussen IT, security en bestuur, en een expliciete discussie over risicotolerantie. Bovendien zijn risico-inschattingen zelden volledig objectief: ze worden beïnvloed door ervaring, kennisniveau en bestuurlijke druk. Zonder volwassen governance kan risicogestuurd werken daardoor ongemerkt verschuiven van datagedreven naar meninggedreven.

Merijn de Jonge, oprichter en CEO van MindYourPass plaatst daar wel een kritische kanttekening bij. Hij wijst erop dat overheidsorganisaties in de kern met dezelfde processen, data en dreigingen te maken hebben, maar binnen BIO 2 toch de vrijheid krijgen om risico’s en maatregelen op hun eigen manier te interpreteren. “Dan ontstaat er vanzelf versnippering,” waarschuwt hij. “De ene gemeente hanteert strenge normen, de andere minimale, terwijl het voor burgers gewoon één overheid is.” Volgens Merijn ondermijnt die ongelijkheid juist het vertrouwen dat BIO 2 zou moeten versterken.

Dat spanningsveld tussen vrijheid en uniformiteit komt nergens zo scherp naar voren als bij het onderwerp wachtwoorden.

Wachtwoordbeleid van BIO 1 naar BIO 2: wat verandert er?

Wachtwoorden onder BIO 1: concreet, maar snel verouderd

In BIO 1 werd wachtwoordbeleid relatief concreet uitgewerkt. Er waren handreikingen met technische details en expliciete verwijzingen naar oplossingen zoals een wachtwoordkluis. Voor veel organisaties was dat prettig: het was duidelijk wat er verwacht werd. Maar die concreetheid had ook nadelen: de norm maakte technische keuzes en stuurde de markt, handreikingen verouderden snel en de focus lag op het hebben van een tool, niet op veilig gedrag of risicoreductie.

In de praktijk betekende dit dat organisaties konden voldoen aan BIO 1 zonder dat het daadwerkelijke wachtwoordgebruik verbeterde: een vinkje zetten was voldoende.

Wachtwoorden onder BIO 2: abstract waar het concreet zou moeten zijn

BIO 2 kiest nadrukkelijk voor een hoger abstractieniveau. De norm schrijft voor dat organisaties medewerkers een wachtwoordmanager of vergelijkbare oplossing moeten aanbieden én dat eisen aan wachtwoorden geautomatiseerd moeten worden afgedwongen.

Wat ontbreekt, is minstens zo opvallend: er staat niet welke eisen dat zijn, er is (vooralsnog) geen norm voor wachtwoordkwaliteit, uniekheid of hergebruik en er wordt niet benoemd hoe organisaties moeten bepalen wat “goed genoeg” is.

Volgens Merijn is dit ronduit problematisch. Volgens hem is wachtwoordkwaliteit geen onderwerp voor individuele risicoafwegingen, maar basishygiëne. Door dit volledig open te laten, ontstaat willekeur: de ene gemeente hanteert strenge eisen, de andere minimale, afhankelijk van kennisniveau, cultuur of beschikbare tijd.

Hoewel Rick begrijpt waarom BIO 2 geen technische details vastlegt - omdat normen toekomstbestendig moeten zijn - ziet ook hij hetzelfde risico: zonder aanvullende kaders en ondersteuning kunnen organisaties formeel voldoen, maar inhoudelijk tekortschieten.

Het praktijkprobleem: risicoanalyse zonder volledig inzicht

BIO 2 leunt zwaar op risicoanalyses. Maar in de praktijk blijkt dat veel overheidsorganisaties hun applicatielandschap niet volledig in beeld hebben. Shadow IT, externe SaaS-oplossingen en koppelingen buiten het zicht van IT-afdelingen zijn eerder regel dan uitzondering. Daarmee ontstaat een fundamenteel probleem: een risicoanalyse die is gebaseerd op onvolledige informatie, is per definitie onbetrouwbaar.

Daar komt bij dat risicoanalyses vaak periodiek worden uitgevoerd en grotendeels steunen op interviews, beleidsdocumenten en aannames over het gebruik van systemen. In snel veranderende IT-omgevingen verouderen die aannames snel. Wat op papier als ‘laag risico’ is geclassificeerd, kan in de praktijk kwetsbaar blijken doordat applicaties anders worden gebruikt dan gedacht. Een risicoanalyse is daarmee geen objectief gegeven, maar het resultaat van beschikbare informatie, interpretaties en keuzes.

Bij wachtwoorden is dat extra relevant. Zonder metingen blijft onzichtbaar hoeveel wachtwoorden worden hergebruikt, welke accounts het grootste risico vormen, of waar sterke eisen in theorie bestaan, maar in de praktijk worden omzeild. “Veel risicoanalyses zijn verdedigbaar op papier, maar missen feitelijke onderbouwing,” zo stelt Merijn.

BIO 1 & BIO 2: Een vergelijking

Wat betekent dit voor overheidsorganisaties?

BIO 2 vraagt om volwassenheid. Niet elke organisatie heeft dezelfde kennis, capaciteit of middelen om risico’s goed te analyseren en maatregelen effectief te implementeren. Dat leidt tot verschillen in beveiligingsniveau: precies wat BIO 2 probeert te voorkomen.

Positief is dat BIO 2 verantwoordelijkheden explicieter maakt. Bestuurders zijn eindverantwoordelijk, de CISO adviseert. Cybersecurity verschuift daarmee van een IT-onderwerp naar een bestuurlijk thema. Maar zonder objectieve maatstaven blijft het lastig om te bepalen wanneer iets “voldoende” is.

De visie van MindYourPass: eerst meten, dan kiezen

BIO 2 is geen probleem, maar een uitnodiging. Een uitnodiging om informatiebeveiliging niet langer te baseren op aannames en vinklijstjes, maar op feiten. Zeker bij wachtwoorden - nog altijd één van de belangrijkste aanvalsvectoren - vraagt risicogestuurd werken om meer dan alleen goede intenties.

In de praktijk betekent dat: eerst inzicht krijgen in het volledige applicatielandschap, vervolgens daadwerkelijk meten hoe wachtwoorden worden gebruikt, de risico’s objectiveren en pas dán maatregelen kiezen en afdwingen. Zonder die volgorde blijft risicogestuurd werken een papieren exercitie. Met metingen wordt het een stuurinstrument.

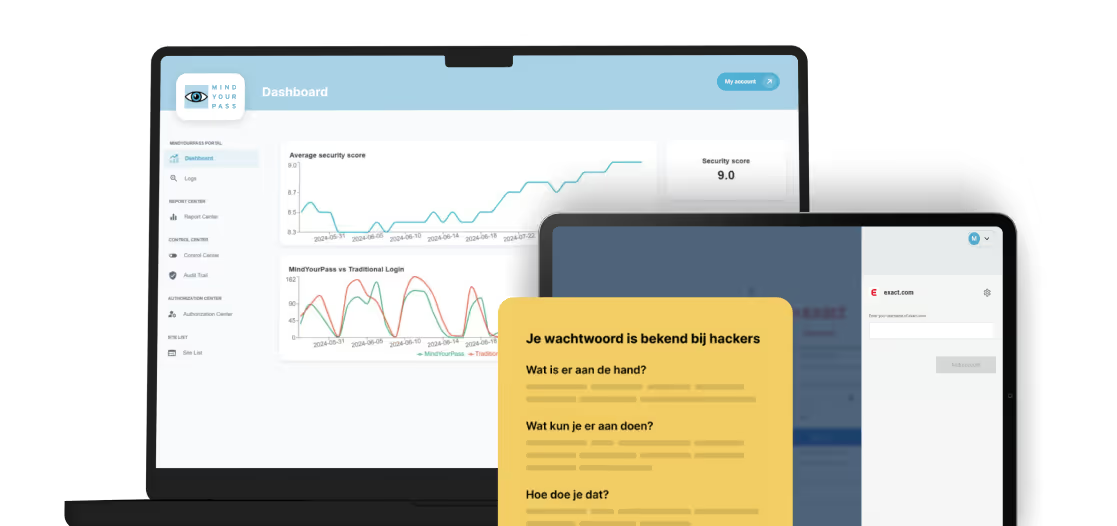

Dat zie je bijvoorbeeld bij de Kempengemeenten, waar vijf gemeenten en twee gemeenschappelijke regelingen samen werken aan één ICT-omgeving. Zij gebruikten al wachtwoordoplossingen, maar misten inzicht en discipline: medewerkers hergebruikten wachtwoorden of sloegen ze lokaal op. Met MindYourPass kregen zij centrale regie over vijf gemeenten heen, afdwingbaar wachtwoordbeleid én dashboards die laten zien waar risico’s daadwerkelijk zitten. Inmiddels ligt de adoptie rond de 80% en gebruiken privacy officers en ICT-beheerders de rapportages om gericht bij te sturen.

BIO 2 is inhoudelijk een duidelijke stap vooruit ten opzichte van BIO 1. Het dwingt organisaties om na te denken, verantwoordelijkheid te nemen en de effectiviteit van maatregelen aan te tonen. Tegelijkertijd laat de norm cruciale onderwerpen, met name wachtwoorden, bewust open. Juist daar schuilt het risico op vrijblijvendheid.

De echte uitdaging voor de overheid zit daarom niet in minder regels, maar in betere keuzes. Keuzes die zijn onderbouwd met meetbare feiten in plaats van aannames. Alleen dan wordt risicogestuurd werken niet alleen een nieuw uitgangspunt, maar ook daadwerkelijk risicoreducerend.

Get in touch with us.

Let MindYourPass make your organization safe.

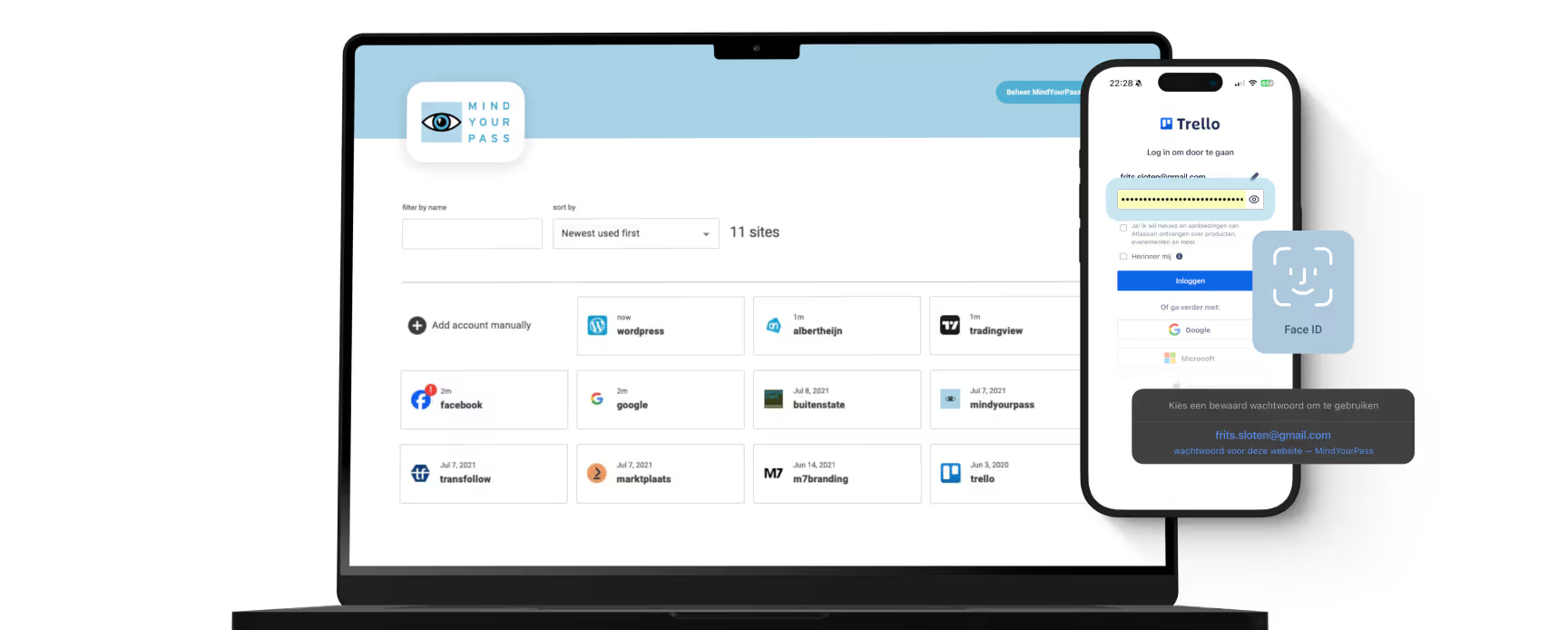

Log in securely with ease.

At home and at work.

Triple-i™ improvement method

De kluisloze wachtwoordmanager van MindYourPass

Met de wachtwoordmanager van MindYourPass maak je eenvoudig al je wachtwoorden ijzersterk en uniek. De wachtwoordmanager beheert jouw wachtwoorden, waarmee jij dagelijks kunt inloggen op al je accounts. Zonder dat jij je wachtwoorden hoeft in te typen. Dat doet MindYourPass voor je.